- Email: [email protected]

- Rondo Organizacji Narodów Zjednoczonych 1, 00-124 Warszawa

Niemal 3 lata trwa proces legislacyjny nad nowelizacją ustawy o Krajowym Systemie Cyberbezpieczeństwa. Dokument z 2018 roku do dziś nie doczekał się przyjęcia nowej wersji. W lipcu sejmowe komisje postanowiły przeprowadzić 11 września br. wysłuchanie publiczne w sprawie projektu, co zapewne wydłuży prace nad dokumentem. Jakie istotne zmiany przyniosły lipcowe poprawki?

Nowe definicje, podmioty, możliwość uznania za dostawcę wysokiego ryzyka, zmiany w SOC i CSRIT oraz powołanie operatora strategicznej sieci bezpieczeństwa to tylko niektóre nowości zawarte w dokumencie. Przybliżamy, co oznaczają w praktyce.

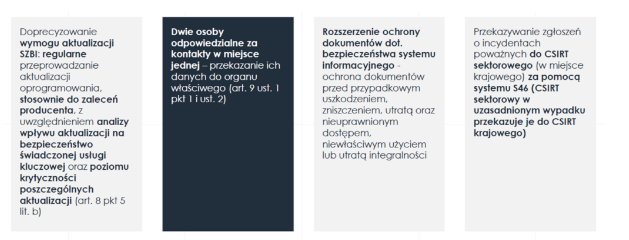

Najistotniejsze zmiany w obszarze OUK prezentuje poniższa tabela (źródło: https://cyberpolicy.nask.pl/).

Obsługa incydentu, zgodnie z przyjętymi poprawkami ma sprowadzać się do następujących, jasno sprecyzowanych działań:

1) wykrywanie źródła lub analiza ruchu sieciowego powodującego wystąpienie incydentu zakłócającego świadczenie przez ten podmiot usługi kluczowej, usługi cyfrowej lub realizację zadań publicznych;

2) czasowe ograniczenie ruchu sieciowego z adresów IP lub adresów URL, zidentyfikowanych jako przyczyna incydentu, wchodzących do infrastruktury danego podmiotu.

Wewnętrzne struktury SOC otrzymały nazwę SOC wewnętrznego, a podmioty świadczące te usługę na zewnątrz na SOC zewnętrzny. Niezależnie jednak od nazewnictwa, SOC zobowiązane zostały do wypełniania następujących zadań:

wprowadzenia zabezpieczeń, które w oparciu o przeprowadzoną analizę ryzyka będą zapewniały poufność, integralność, dostępność i autentyczność danych;

określenie zasad dostępu do pomieszczeń i systemów informacyjnych, eksploatacji i architektury systemów w celu monitorowania, zapobiegania i wykrywania incydentów oraz reagowania na nie, zarządzanie jakością zabezpieczeń systemów oraz przeprowadzania nowej analizy ryzyka w sytuacji zmiany struktury organizacyjnej mającej wpływ na przetwarzane dane i dostępne systemy.

UWAGA! Istotna zmiana dotyczy lokalizacji SOC – infrastruktura SOC wykorzystywana do realizacji ustawy musi znajdować się na terenie RP, a osoby działające w ramach SOC zewnętrznego i wewnętrznego muszą posiadać poświadczenie bezpieczeństwa (do informacji niejawnych o klauzuli „poufne” lub wyższej).

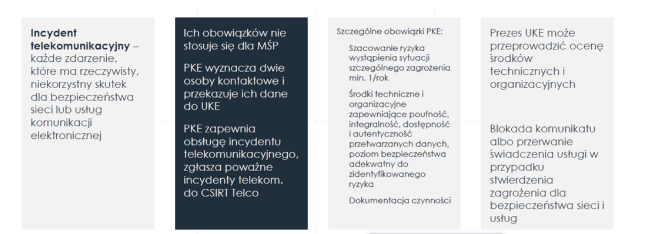

Grono podmiotów, na które zostały nałożone obowiązki wynikające z KSC poszerzyło się o przedsiębiorców komunikacji elektronicznej, którzy mają zająć się obsługą incydentów telekomunikacyjnych. Na wskazane podmioty został nałożony obowiązek zgłaszania poważnych incydentów do CSIRT Telco. Ten nowy CSIRT powołany zostanie przy Urzędzie Komunikacji Elektronicznej w celu wsparcia przedsiębiorców komunikacji elektronicznej w obsłudze incydentów telekomunikacyjnych.

Zgodnie z nowelizacją dotychczasowe podmioty wymiany i analizy informacji na temat podatności, cyberzagrożeń i incydentów otrzymały formę prawną ISAC (Information Sharing and Analysis Centre). Zyskają one dostęp do systemu S46, który służy wymianie informacji pomiędzy podmiotami KSC. To właśnie w tym systemie OUK będą obligatoryjnie zgłaszać incydenty oraz realizować obowiązki wynikające z ustawy.

Powstanie wykaz ISAC, które dzięki rejestracji w systemie zyskają podmiotowość w ramach KSC i będą mogły podlegać kontroli ministra ds. informatyzacji.

Zgodnie z planowanymi zmianami w [przypadku zaistnienia incydentu operatorzy usług kluczowych będą je zgłaszać nie do CSIRT krajowego, ale właściwemu dla danego sektora lub podsektora. CSIRT sektorowy w drugiej kolejności będzie zgłaszał dany incydent do CSIRT krajowego.

Dostawca sprzętu lub oprogramowania dla kluczowych podmiotów gospodarki może – w drodze postępowania przeprowadzonego przez ministra właściwego do spraw informatyzacji – zostać uznanym za dostawcę sprzętu lub oprogramowania wysokiego ryzyka.

W przypadku wydania takiej decyzji podmioty KSC oraz przedsiębiorcy telekomunikacyjni będą zobowiązani w ciągu 7 lat wycofać z użycia sprzęt lub oprogramowanie tego dostawcy. Jeśli jednak dany produkt lub usługa znajdą się w wykazie funkcji krytycznych dla bezpieczeństwa sieci i usług czas na wdrożenie wyniesie do 5 lat.

W nowym projekcie pojawia się dodatkowa definicja – strategicznej sieci bezpieczeństwa oraz jej operatora. Mowa o podmiocie, który będzie świadczył usługi telekomunikacyjne oraz posiadał prawo pierwokupu sieci telekomunikacyjnych pozostających we własności Skarbu Państwa lub samorządu terytorialnego.

Pełna treść najnowszej wersji ustawy znajduje się pod poniższym linkiem:

https://orka.sejm.gov.pl/Druki9ka.nsf/0/C974DE0E6799563DC12589E40030360D/%24File/3457.pdf

Najnowsze komentarze