- Email: [email protected]

- Rondo Organizacji Narodów Zjednoczonych 1, 00-124 Warszawa

Logi czy inaczej mówiąc dziennik zdarzeń to po prostu zapis zdarzeń które zaszły np. w systemie komputerowym czy aplikacji internetowej.

Dziennik zdarzeń w przypadku cyberbezpieczeństwa wykorzystywany jest głównie do wykrycia incydentu. To właśnie w dzienniku zdarzeń jest szansa odnalezienia śladów działania cyberprzestępcy. Logi pozwalają również przeprowadzić analizę czy wykryte zdarzenie jest jednorazowym incydentem czy wcześniej już występowały podobne zdarzenia. Oprócz wartości jakie niosą ze sobą logi w kwestiach bezpieczeństwa, przydatne są również w optymalizacji systemu czy usuwaniu błędów np. konfiguracyjnych.

Dziennik zdarzeń aplikacji internetowej najczęściej zawiera takie informacje jak: czas zdarzenia (data i godzina); nazwę użytkownika, nazwę programu, informacje o pobieranych plikach, adres IP lub URL, rodzaj zdarzenia tj. identyfikator, kwalifikacje zdarzenia (błąd, ostrzeżenie czy normalne zachowanie).

Najczęściej logi są zapisywane i przechowywane w:

– systemie plików

– bazie danych.

Uruchomienie dziennika zdarzeń

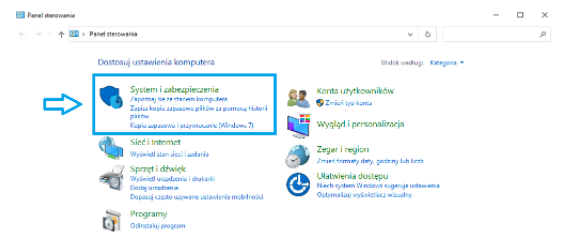

1. W Menu Start należy wyszukać i wejść w Panel sterowania.

2. Z Panelu sterowania przechodzimy do opcji System i zabezpieczenia.

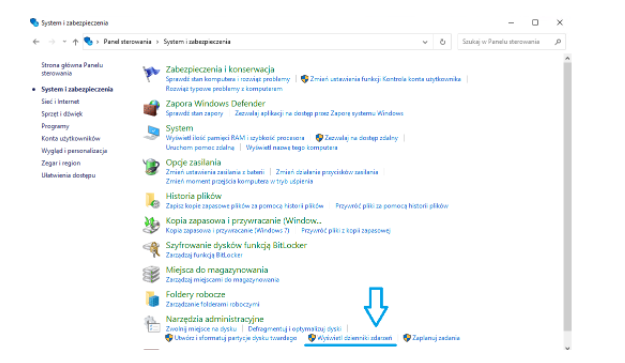

3. Ostatnim krokiem jest wybranie polecenia Wyświetl dziennik zdarzeń, który znajduje się w opcjach Narzędzi administracyjnych.

Co widzimy w dzienniku ?

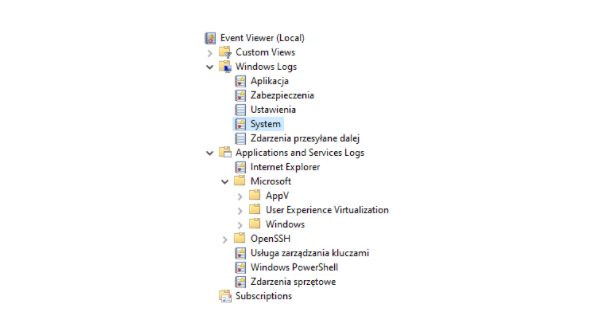

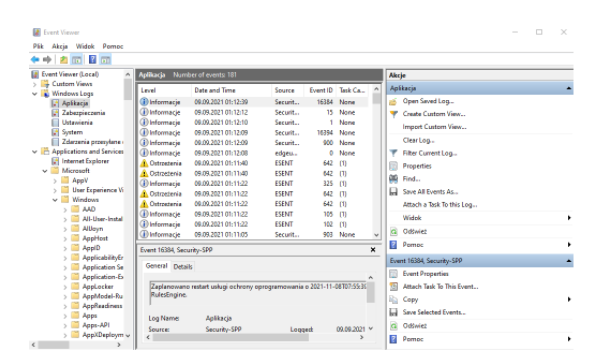

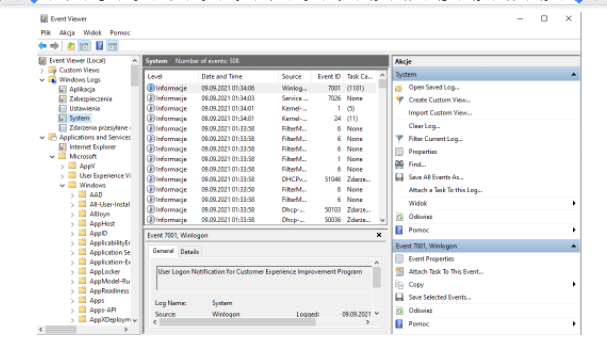

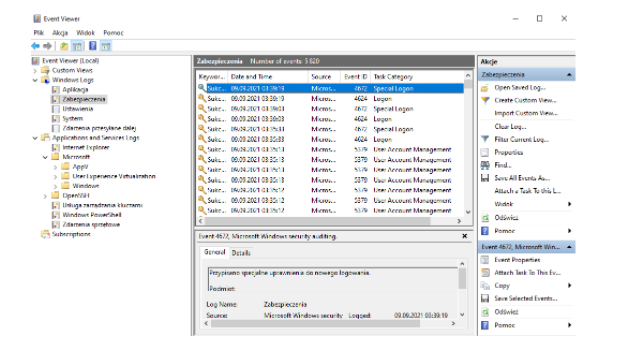

Po uruchomieniu dziennika zdarzeń pokazuje nam się okno z podglądem zdarzeń w którym znajdują się 4 główne grupy:

– widoki niestandardowe,

– dziennik systemu Windows,

– dziennik aplikacji i usług,

– subskrypcje.

Jest to miejsce, które pozwala na sprawdzenie czasu aktywności komputerów. Znajdują się w nim takie wpisy jak Logowanie i Wylogowanie, które pozwalają na określenie kiedy korzystano z poszczególnych kont.

Aby wyczyścić dziennik klikamy prawym przyciskiem myszy na interesujący nas dziennik i wybieramy z listy opcję Wyczyść dziennik.

Po naszym wyborze wyskoczy okno z zapytaniem czy przed wyczyszczeniem tego dziennika chcesz zapisać jego zawartość.

Jeśli chcemy trwale wyczyścić dziennik to klikamy opcję Wyczyść. Jeśli jednak dane mają być później wykorzystywane w celach diagnostycznych to wybieramy opcję Zapisz i wyczyść, która pozwoli na zapisanie pliku na dysku, a podgląd dziennika będzie wyczyszczony. Aby przywrócić dane korzystamy ze ścieżki: Akcja > Otwórz zapisany dziennik.

W dzienniku zdarzeń istnieje możliwość konfigurowania poniższych atrybutów:

Maksymalny rozmiar dziennika aplikacji,

Maksymalny rozmiar dziennika systemu,

Maksymalny rozmiar dziennika zabezpieczeń,

Metoda przechowywania dziennika aplikacji,

Metoda przechowywania dziennika systemu,

Metoda przechowywania dziennika zabezpieczeń,

Odmawiaj dostępu lokalnej grupie gości do dziennika aplikacji,

Odmawiaj dostępu lokalnej grupie gości do dziennika systemu,

Odmawiaj dostępu lokalnej grupie gości do dziennika zabezpieczeń,

Dziennik aplikacji przez,

Przechowuj dziennik systemu przez,

Przechowuj dziennik zabezpieczeń przez.

Analiza logów jest procesem czasochłonnym i niestety często ignorowanym przez firmy co można łatwo stwierdzić po wynikach audytowanych firm, które dopiero po wytknięciu błędu zaczynają zwracać uwagę na ten aspekt bezpieczeństwa. Motywatorem firm analizowania logów zgodnie z powiedzeniem „mądry Polak po szkodzie” są niestety najczęściej incydenty bezpieczeństwa. W przypadku małych firm ręczna i systematyczna analiza logów jest wykonalna, jednak w przypadku wielu stanowisk komputerowych i rozwiniętej infrastruktury sieciowej jest to nierealne, dlatego z pomocą przychodzą narzędzia zarządzania systemem logów. Rozwiązania te pozwalają na uzyskiwanie raportów z dzienników zdarzeń np. z systemów, serwerów, urządzeń sieciowych, antywirusów, baz danych, aplikacji, firewalli.

Automatyzacja procesu analizy logów najczęściej wykonywana jest w dwóch formach – pod kątem:

– analizy bezpieczeństwa

– analizy wydajności i przewidywania awarii

Odpowiedzią na analizę logów pod względem bezpieczeństwa jest grupa produktów ELK (ElasticSearch, Logstash, Kibana). Celem narzędzi jest centralizacja przetwarzania logów tzn. zbieranie ich z różnych systemów i lokalizacji, umieszczaniu w jednym miejscu, analizie i raportowaniu.

Rozwinięte narzędzia, które pozwalają na automatyzacje procesu analizy logów to nie tylko automatyczne, bieżące wykrywanie błędów i ataków, ale również możliwość filtrowania logów w wielu kombinacjach np. poprzez wyszukiwanie po użytkownikach. Takie możliwości pozwalają na szybkie zweryfikowanie historii ataków, ich powtarzalności itp.

Najnowsze komentarze