- Email: [email protected]

- Rondo Organizacji Narodów Zjednoczonych 1, 00-124 Warszawa

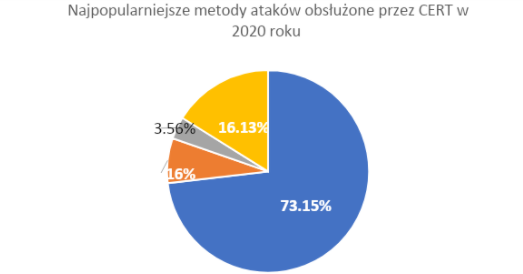

Najczęściej wykorzystywaną metodą cyberataków w 2020roku wykorzystywanych w zarejestrowanych incydentach był Phishing, który stanowił aż 73,15% wszystkich oszustw.

Phishing – metoda oszustwa, w której przestępca podszywa się pod inną osobę lub instytucję w celu wyłudzenia poufnych informacji, zainfekowania komputera szkodliwym oprogramowaniem czy też nakłonienia ofiary do określonych działań. Jest to rodzaj ataku opartego na inżynierii społecznej.

Źródło: https://pl.wikipedia.org/wiki/Phishing

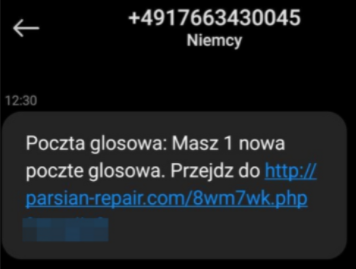

Przykładami popularnie wykorzystywanych akcji phishingowych były fałszywe wiadomości sms związane z koronawirusem, wyłudzanie danych do logowania do kont w mediach społecznościowych czy wyłudzanie numerów kart płatniczych. Przykładem fałszywych smsów jest otrzymanie informacji o nieodczytanej wiadomości głosowej, która prowadzi do fałszywego linku, który miał za zadanie zainfekowanie urządzenia.

Na drugim miejscu znalazło się szkodliwe oprogramowanie, a na trzecim obraźliwe i nielegalne treści w tym spam. Phishing jako metoda oszustwa cybernetycznego wykazuje trend wzrostowy jego wykorzystania i stanowi najpopularniejszą metodę, która zagarnęła większość pola działań cyberprzestępców. W przypadku dwóch kolejnych pozycji najpopularniejszych metod oszust, wykazują one stopniowe zmniejszenie ich znaczenia, a co za tym idzie zmniejszenie wykorzystywania ich przez oszustów.

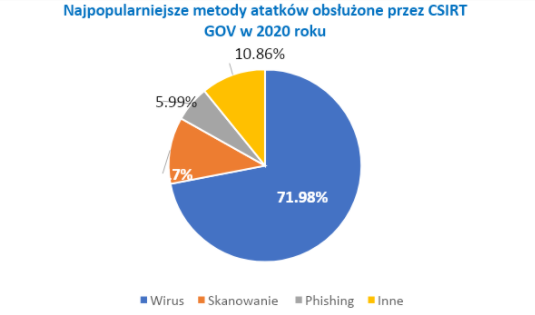

W przypadku zarejestrowanych incydentów w CSIRT GOV najczęściej wykorzystywanymi metodami były Wirus, Skanowanie i Phishing. Ponad 70% incydentów związane było z wirusami. Wielkość tej kategorii była jednak związana głównie ze zwiększeniem skuteczności identyfikacji złośliwego oprogramowania. Powiadomienia systemu ARAKIS 3.0. GOV pozwoliły na bieżące alarmowanie o infekcjach w instytucjach administracji państwowych i operatorów usług kluczowych.

Skanowanie, które stanowi drugie miejsce w zestawieniu, również uwarunkowane jest działaniem systemu ARAKIS 3.0 GOV.

Na trzecim miejscu znajduje się Phishing, który stanowi największe zagrożenie z trzech najpopularniejszych metod obsłużonych przez CSIRS GOV. Wpływ na wielkość zagrożenia phishingu ma zarówno znacznie mniejsza wykrywalność incydentów jak i oparcie metody na najsłabszym czynniku bezpieczeństwa czyli czynniku ludzkim. Phishing jako metoda socjotechniczna opiera się na interakcji z użytkownikiem, przez co zabezpieczenia technologiczne nie stanowią bariery, która zapobiegnie przeprowadzeniu skutecznego ataku cybernetycznego.

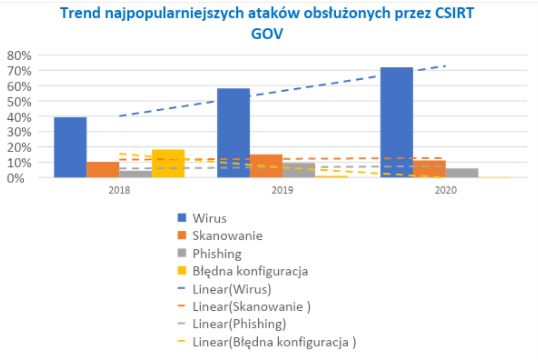

W trendach najpopularniejszych metod oszustw cybernetycznych kluczowym elementem jest zmniejszenie ilości zarejestrowanych incydentów związanych z błędami konfiguracyjnymi. Przyczyny tej zmiany możemy doszukiwać się w zmianach regulacyjnych, które coraz jaśniej i ściślej określają w jaki sposób należy zabezpieczać środowisko IT oraz jak nim administrować i zarządzać zmianami w nim zachodzącymi.

Źródło:

1. https://www.gov.pl/web/cyfryzacja/zespol-reagowania-na-incydenty-bezpieczenstwa-komputerowego-csirt

2. https://cert.pl/raporty-roczne/

3. https://csirt.gov.pl/cer/publikacje/raporty-o-stanie-bezpieczenstwa

4. https://csirt-mon.wp.mil.pl/pl/

Najnowsze komentarze