- Email: [email protected]

- Rondo Organizacji Narodów Zjednoczonych 1, 00-124 Warszawa

SIEM to system do monitorowania wszelkiego rodzaju działań w sieci w czasie rzeczywistym. Nie tylko zbiera dane, monitoruje, ale także analizuje, wykrywa wszelkiego rodzaju anomalie, powiadamia o zagrożeniach i raportuje. Dziś bez wątpienia to jeden z najważniejszych systemów, jaki powinna posiadać każda firma opierająca swoją działalność na złożonej infrastrukturze informatycznej.

SIEM to swoiste centrum dowodzenia, które w razie zagrożenia lub wykrycia anomalii poinformuje o tym administratorów systemu. Jest elementem uzupełniającym działania SOC, czyli Security Operations System, a dzięki możliwości przechowywania danych historycznych umożliwia prowadzenie dochodzeń po incydentach. Przypominamy, że gromadzenie danych historycznych jest wymogiem, więc funkcja ta pozwala spełniać obowiązki prawne i regulacyjne. Dziś z pewnością wiele działów bezpieczeństwa IT nie wyobraża sobie funkcjonowanie bez systemu SIEM.

Wdrożenie SIEM wpisuje się w działania mające na celu minimalizowanie szkód związanych z przerwaniem ciągłości działania systemów. Dzięki funkcji detekcji zagrożeń oraz ich identyfikacji skraca bowiem czas reakcji na zagrożenie, a także minimalizuje ewentualne szkody z tego wynikające.

Co istotne, SIEM nie tylko monitoruje, analizuje i raportuje. Umożliwia również automatyzację reakcji na zagrożenia i integrację z innymi systemami bezpieczeństwa.

Coraz więcej podmiotów decyduje się na zakup systemu SIEM ze względu na możliwość automatyzacji i usprawnienia pracy działów bezpieczeństwa IT. Dzięki automatyzacji reakcji na anomalie / ataki hakerskie zwiększa się efektywność przeciwdziałania. Moduły monitorowania użytkowników pomagają w monitorowaniu naruszeń polityk bezpieczeństwa, a gromadzone informacje / dane w systemach mogą być w późniejszym czasie analizowane.

SIEM umożliwia odciążenie zespołów zajmującym się bezpieczeństwem w firmie. Pozwala na wykonywanie wszystkich operacji z jednego miejsca, co zwiększa efektywność pracy zespołów SOC.

Systemy SIEM wykrywają luki w systemach, wyświetlają alarmy, zdarzenia systemowe, monitorują dostępność usług. Wykrywać zagrożenia i reagować na nie, zabezpieczyć punkty końcowe, zabezpieczyć sieć, zarządzać lukami w zabezpieczeniach.

Podczas wyboru systemu SIEM powinniśmy się kierować:

1. Funkcjonalnością w tym: zakresem monitorowania, analizą w czasie rzeczywistym, zarządzaniem incydentami

2. Integracją i skalowalnością w tym możliwością integracji z systemami IT, skalowalnością.

3. Łatwością użycia – przyjaznym interfejsie użytkownika, automatyzacji.

4. Raportowaniem i analizą – raporty i dashboardy prezentujące dane w przystępny i zrozumiały sposób, zapewniające opcje zaawansowanej analizy w tym korelacje zdarzeń, analizę behawioralną czy uczenie maszynowe.

5. Bezpieczeństwem i zgodnością – wsparcie techniczne, szkolenia i dokumentacja.

6. Kosztem zakupu oraz wdrożenia – koszty licencji (w tym elastyczność cenowa jak np. subskrypcja), wdrożenia, utrzymania czy dodatkowych modułów.

Jak wygląda konfiguracja systemu krok po kroku? Instalacje systemu SIEM możemy przeprowadzić na serwerze fizycznym, jak i na maszynie wirtualnej, przy czym wybrany system wirtualizacji nie ma znaczenia. W celu instalacji możemy pobrać gotowy obraz systemu tak jak w przypadku np. AlienVault OSSIM lub doinstalować odpowiednie pakiety (np. WAZUH) na już działającym, przygotowanym do tego celu serwerze. Należy przed instalacją upewnić się czy serwer spełnia minimalne wymagania systemu SIEM.

System AlienVault OSSIM jest darmowy i otwarto źródłowy, wydany na licencji GNU GPL. Proces instalacji w przypadku AlienVault jest prosty. Podczas instalacji musimy określić adres IP serwera, maskę podsieci, bramę domyślną, serwer nazw (DNS), ustawić hasło root (super użytkownika – w celu dostępu do serwera przez SSH). Proces instalacji przebiega szybko. Po pierwszym uruchomieniu za pomocą kreatora można przystąpić do skanowania sieci i dodawania urządzeń/hostów do serwera SIEM. Należy określić, na których kartach sieciowych ma być prowadzony skan nowych urządzeń. Można również dodać ręcznie wybrane urządzenia/serwery wprowadzając ich nazwę, adres IP oraz typ systemu operacyjnego (w celu lepszej identyfikacji).

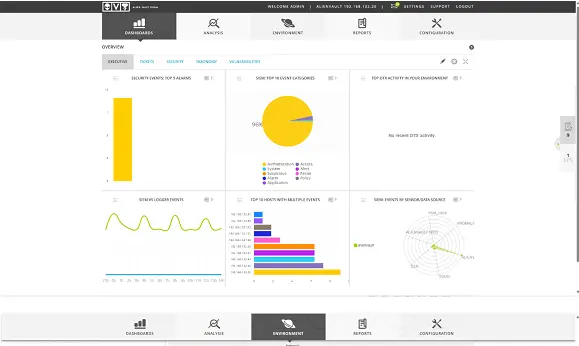

Analiza zawiera: Alarmy, zdarzenia zabezpieczeń SIEM, przegląd dzienników (w przypadku AlienVault OSSIM ta funkcja wymaga wersji profesjonalnej – AlienVault USM Server, która jest płatna).

Raporty obejmują alarmy, raport dostępności, raport geograficzny, zdarzenia SIEM, bazę danych i luk w zabezpieczeniach, status zgłoszeń, raport aktywności użytkownika w systemie SIEM (logowania zmiany konfiguracji, skanowania, polityk), raport luk w zabezpieczeniach.

Prezentujemy przykładowe screeny z systemu SIEM. W razie dodatkowych pytań, wątpliwości dotyczących wdrożenia systemu SIEM w firmie zapraszamy do kontaktu.

materiał przygotowany przez specjalistę Działu Wsparcia Technicznego Krajowego Instytutu Cyberbezpieczeństwa, Pawła Ozimka.

Najnowsze komentarze