- Email: biuro@kicb.pl

- Rondo Organizacji Narodów Zjednoczonych 1, 00-124 Warszawa

Jesteś ofiarą ataku cyberprzestępców? Pomożemy odszyfrować dane i odzyskać zasoby stracone w wyniku ataku.

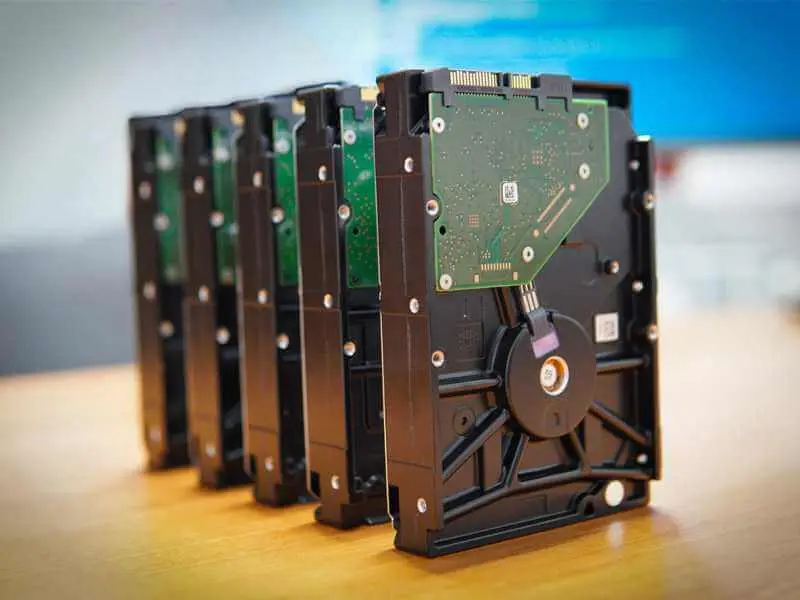

Automatyzacja procesów jest dużym ułatwieniem, ale w sytuacji cyber ataku niejednokrotnie okazuje się, że biznes przestaje działać. Taka sytuacja miała dokładnie miejsce w jednej z dużych drukarni. Po weekendzie okazało się, że firma nie może uruchomić produkcji, ponieważ wszystkie komputery, w tym główny serwer, zostały zaszyfrowane w wyniku ataku, a backup skasowany. W trakcie analizy sytuacji okazało się, że polityka bezpieczeństwa w drukarni nie uwzględniała przenoszenia backupów poza drukarnię.

Pomoc naszych specjalistów sprowadzała się do wizyty w drukarni, sprawdzeniu wirusa, weryfikacji, gdzie dokładnie były przechowywane backupy oraz w jaki sposób zostały one usunięte.

W kolejnym kroku przystąpiliśmy do przywracania danych. Warto dodać, iż w celu maksymalnego przyspieszenia prac i skrócenia ścieżki powrotu drukarni do pracy nasi specjaliści korzystali równolegle z kilku metod odzyskiwania danych. Dzięki wytężonej pracy kilku specjalistów, na kilku maszynach, firma wróciła do pracy w ciągu 24 godzin od momentu zgłoszenia.

Samodzielne działania, które kierowane są emocjami mogą prowadzić do popełnienia podstawowych błędów. Posiadamy specjalistów z doświadczeniem i wiedzą, a także niezbędny sprzęt, dzięki którym możemy skutecznie odzyskać dane.

Oprócz pomocy w odszyfrowywaniu danych, zwrócimy Twoją uwagę na przyczynę, która temu zawiniła i wskażemy w jaki sposób uniknąć analogicznej sytuacji, a także zaoferujemy pomoc w eliminacji ryzyka wystąpienia ponownego ataku.

Nie płać oszustowi !

Jeśli padłeś ofiarą ataku i przestępca zwraca się z propozycją okupu- NIE opłacaj go.

Dlaczego?

1. Wspierasz cyberprzestępczość !

2. Nie masz pewności, że po opłaceniu okupu haker odszyfruje dane

3. Trafiasz do bazy osób, które „się nabrały” i możesz być zaatakowany ponownie.

Zobacz także:

Obsługa incydentów cyberbezpieczeństwa – czytaj więcej

Polityka backupu – czytaj więcej

Audyt Systemu Zarządzania Bezpieczeństwem Informacji – czytaj więcej

Testy phishingowe – socjotechniczne- czytaj więcej

Obsługa incydentów cyberbezpieczeństwa

Atakowanie infrastruktury, zasobów, aplikacji oraz systemów klienta za jego zgodą. Weryfikacja jego słabych stron. Testy

czytaj więcejWieloletnie doświadczenie naszych specjalistów w obsłudze zamówień publicznych pozwala nam oferować Państwu kompleksową pomoc w

czytaj więcejOferujemy kompleksową pomoc - mowa zarówno o spełnieniu warunków do objęcia ubezpieczeniem, jak i ogólnej

czytaj więcejAnaliza biznesowa i systemowa, doradztwo przy wyborze systemów IT oraz firmy wdrożeniowej, asysta techniczna przy

czytaj więcejBiały wywiad jest nieodzownym elementem również w sferze IT. Często wykorzystywany jest m.in. w trakcie

czytaj więcejBackup danych to nie tylko wymóg związany z przepisami RODO, ale także kluczowy element funkcjonowania

czytaj więcejMonitorowanie bezpieczeństwa to dziś nieodzowny element pracy związanej z opieką nad infrastrukturą informatyczną. Zajmujemy się

czytaj więcejMożesz ubiegać się o dofinansowanie szkoleń prowadzonych w dowolnej formule – stacjonarnie, zdalnie czy też

czytaj więcejKompleksowe uporządkowanie dokumentacji topologii sieci. Stworzenie przejrzystego systemu i procedur. Cena analizy ustalana jest indywidualnie,

czytaj więcejZapraszamy na praktyczne szkolenia z wdrożenia Systemu Zarządzania Bezpieczeństwem Informacji zgodnie z międzynarodową normą ISO

czytaj więcejJeśli chcesz chronić swoje dane i infrastrukturę, szybciej wykrywać i analizować incydenty, spełniać wymogi audytowe

czytaj więcejJednym z obowiązków operatorów usług kluczowych jest wykonywanie audytu bezpieczeństwa w częstotliwości nie rzadszej niż

czytaj więcejReagowanie na incydenty wymaga specjalistycznej wiedzy i doświadczenia w kilku obszarach technicznych, a to wiąże

czytaj więcejOferujemy pełen pakiet usług związanych z pozyskiwaniem funduszy unijnych oraz dotacji czy grantów z innych

czytaj więcej